Scritto da Davide Galanti

Condividi su

“Perché dovrebbero attaccare noi?” “A noi gli hacker non ci attaccano perché siamo una piccola azienda e di noi non gli importa nulla” Quante volete abbiamo sentito questa frase! Ma sarà proprio vero?

Un cliente di media dimensione la scorsa settimana ci ha chiamati per capire quello che stava leggendo sulla console del suo firewall; era un po’ costernato, forse era la prima volta che faceva caso a quanti attacchi si ricevono in un giorno qualsiasi, forse credeva di interpretare male quello che vedeva.

Ecco il traffico rifiutato dal firewall:

Il traffico rifiutato (discard) dal firewall mostra che in soli 14 minuti ha ricevuto 33 attacchi da ignoti hacker di 9 diversi paesi al mondo, più di due attacchi al minuto.

Gli abbiamo confermato che è normale essere costantemente sotto attacco da parte di ignoti, la sua fortuna è che quegli attacchi vengono rispediti al mittente perché ha un buon sistema di IPS (Intrusion Prevention System) incorporato nel firewall Forcepoint.

Ogni IP pubblico è sotto attacco

Per capire meglio la malignità di questi attacchi occorre esaminare il dettaglio del traffico respinto dal firewall.

Ad esempio, dalla Cina è stata tentata una connessione in protocollo cifrato SSH, normalmente usato per comunicazioni sicure verso apparati (tipo firewall, switch, SAN ecc.) usando la porta 6000 che non è certo quella dell’SSH.

Sistemi automatici installati in migliaia di computer eseguono continui tentativi di attacco su tutti gli indirizzi internet del mondo perciò ogni connessione ad internet al mondo è costantemente sotto attacco, indipendentemente dalla dimensione dell’azienda.

Il firewall ha il compito di respingere questi attacchi in tempo reale.

Qual’è il rischio reale di un attacco informatico

Se avviene una penetrazione dentro la rete aziendale il rischio è che i dati presenti nei server e nei PC aziendali siano prelevati con un potenziale danno economico.

Dal 2014, dice Check Point, gli attacchi informatici fruttano alla malavita una cifra paragonabile a quella del traffico di droga; per capirlo occorre confrontare i report degli ultimi due anni:

Check Point security report 2013

Check Point security report 2014

Sarà vero che basta un router a proteggere l’azienda?

Nonostante questi fatti siano di pubblico dominio, sentiamo spesso dire: “OK, nella sede principale mettiamo il firewall, in quella piccola lasciamo il router”.

Photo credits: Flickr CC Brian Klug e Charis Tsevis

Ottimizza l’efficienza del tuo lavoro e risparmia sui costi di gestione IT

ll caso della "password ingiuriosa" nascosta nella Card Cultura del Comune di Bologna mette in evidenza un problema serio: la gestione delle password. Gli utenti aziendali si trovano a gestire in media 45 identità digitali, spesso senza gli strumenti adeguati. In questa news ti forniamo soluzioni per il password management.

28/01/2025

In un intervento televisivo il procuratore capo di Napoli ha sollevato preoccupazioni concrete riguardo alle vulnerabilità che minacciano tutti noi, evidenziando la necessità di un'informatica che tuteli la privacy e prevenga accessi non autorizzati ai nostri dati.

13/12/2024

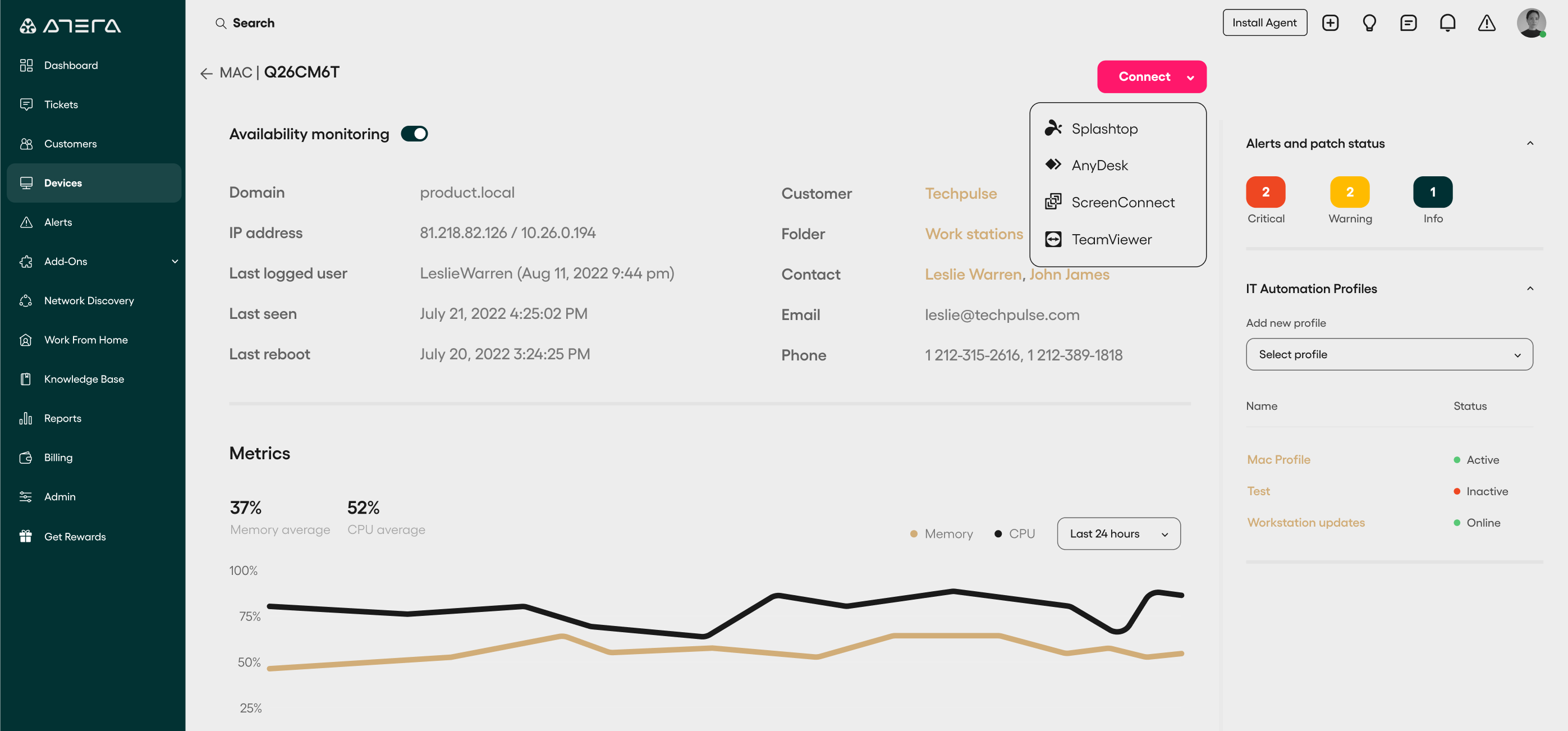

La soluzione che ci permette di monitorare e gestire l'infrastruttura IT dei nostri clienti totalmente da remoto.

10/07/2024

Ecco le novità che riguardano il Privilege Management per quanto riguarda la soluzioni BeyondTrust. Rivediamo insieme le funzioni rilasciate ad inizio 2024.

22/02/2024